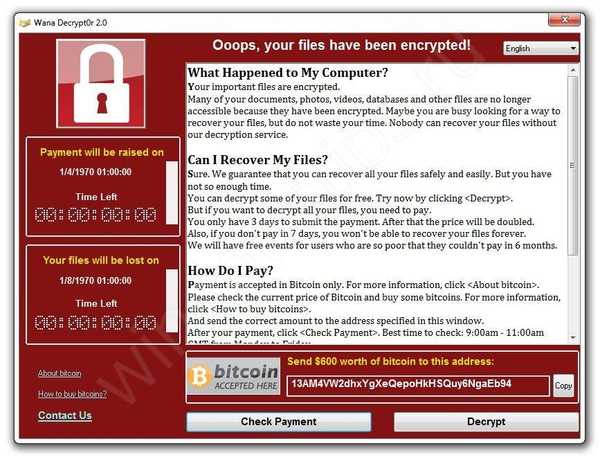

Epidemia wirusów, które szyfrują pliki użytkowników, a następnie wyłudzają pieniądze od użytkowników, stała się już globalna. Jednym z pierwszych był wirus WannaCry w 2017 roku. Potem pojawiły się jego klony i modyfikacje. Co się stanie, jeśli ta plaga dotknie twoich plików? Jest mało prawdopodobne, aby udało się odszyfrować pliki, nawet po zapłaceniu okupu. Pozostaje obejść obejścia:

- przywróć dane z kopii zapasowych

- wyodrębnij pliki z korespondencji e-mail; wyszukaj kontakty i informacje w różnych komunikatorach

Czy istnieją firmy oferujące oprogramowanie, które rozwiązują problem? Na przykład, co Microsoft może zaoferować? Odpowiedź: NIC.

Najbardziej prawdziwą rzeczą w tej sytuacji jest przywrócenie bazy danych SQL Server z ostatniej kopii zapasowej. Ale co, jeśli nie można przywrócić serwera z kopii zapasowej? Co zrobić, jeśli kopia zapasowa jest również szyfrowana przez wirusa ransomware??

Błąd wirusa Ransomware

Wirusy rozprzestrzeniają się z powodu różnych błędów w programach, systemach operacyjnych i inżynierii społecznej. Ale same wirusy to programy, które mają błędy i ukryte podatności. Jakie podatności lub słabości mają wirusy ransomware? Wirus musi szybko zaszyfrować maksymalną liczbę plików. W przypadku małych plików, takich jak Excel, Word, PowerPoint, Project, AutoCAD, CorelDRAW i inne pliki danych, proces szyfrowania jest strasznie szybki. Natychmiast po infekcji setki i tysiące plików są szyfrowane. Ale co się stanie, jeśli wirus napotka duży plik, na przykład bazę danych FoxPro lub Microsoft Access? W takich przypadkach wirus zwykle szyfruje początek pliku i przechodzi do następnego pliku, który znajdzie w folderze lub obok dysku.

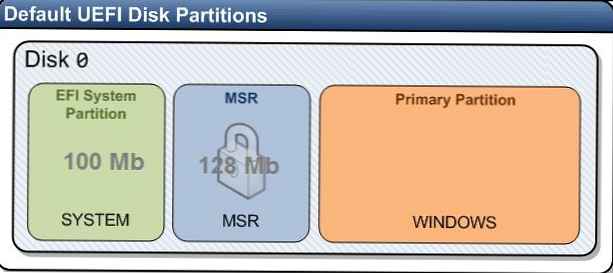

Ten niuans daje użytkownikom niewiele nadziei. Microsoft SQL Server przechowuje dane w plikach z rozszerzeniami MDF i NDF. Rozmiary tych plików są zwykle imponujące: gigabajty i terabajty. Szczególnie do ich przechowywania wykorzystywane są duże dyski, zwykle oparte na kontrolerach RAID. Na początku każdego takiego pliku znajduje się mały nagłówek, a następnie duże ilości informacji o usłudze do szybkiej pracy z danymi, informacje o usłudze do opisania danych użytkownika i tak dalej..

W większości przypadków wirus szyfruje większość danych usługi w plikach MDF i NDF. W rzeczywistości strony z danymi w pliku pozostają niezaszyfrowane.

Pośrednie odzyskiwanie danych programu SQL Server

Jeśli są dane, to jak je odczytać? Jak połączyć wszystkie strony i bloki danych, jeśli informacje serwisowe nie są już dostępne z powodu wirusa? Do rozwiązania niebanalnego zadania niezbędne są podstępne narzędzia.

Dlatego następnym krokiem jest poszukiwanie narzędzia (narzędzia, usługi lub innego narzędzia), które może analizować dane w plikach MDF i NDF. Można to zrobić za pomocą narzędzia do odzyskiwania uszkodzonych baz danych Microsoft SQL Server. Rozwiązują podobne problemy w tych samych warunkach początkowych, gdy brakuje części pliku bazy danych lub jest on zniekształcony..

Najbardziej dostępnym i prostym narzędziem do tych celów jest Recovery Toolbox for SQL Server (https://sql.recoverytoolbox.com/en/). Recovery Toolbox dla SQL Server został opracowany ponad 10 lat temu i przywraca dane z pierwszych wersji Microsoft SQL Server (6.5, 7.0, 2000) do najnowszej (2017, 2019).

Jak odzyskać bazę danych SQL Server po wirusie ransomware

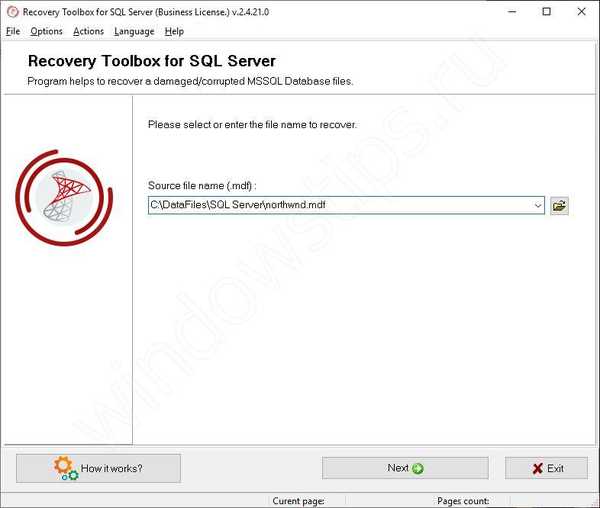

Ponieważ program Recovery Toolbox dla programu SQL Server został opracowany tylko w jednym celu (odzyskiwanie uszkodzonych baz danych Microsoft SQL Server), są w nim przynajmniej ustawienia. Narzędzie jest tworzone w formie asystenta krok po kroku i na każdym etapie użytkownik wykonuje proste czynności:

- Wybierz zaszyfrowany plik MDF

- Wybierz metodę i miejsce zapisywania odzyskanych danych

- Wybierz dane do zapisania

- Rozpocznij odzyskiwanie danych i tworzenie kopii zapasowych

Na początkowym etapie narzędzie odczytuje i analizuje zaszyfrowaną bazę danych SQL Server przez długi czas. To najważniejszy etap programu. Im większy rozmiar pliku źródłowego i im bardziej złożone w nim dane, tym dłużej program działa na tym etapie. W przypadku plików o rozmiarze 1-5 TB, w zależności od dostępności potężnego serwera, program może działać do 1 dnia.

Wszystko, co zostało przywrócone, zebrane w częściach ze stron z danymi zaszyfrowanego pliku MDF, zostanie dostarczone użytkownikowi w postaci wygodnych tabel i list w narzędziu Recovery Toolbox dla SQL Server. Użytkownik może przeglądać strony z danymi, tabelami, funkcjami i procedurami zdefiniowanymi przez użytkownika..

Jeśli zaszyfrowany plik MDF został pomyślnie przeanalizowany, listy i tabele na 2. stronie programu nie będą puste. W przeciwnym razie nie będzie nic do wyświetlenia i w tym przypadku nie trzeba płacić, ponieważ wersja DEMO programu Recovery Toolbox dla programu SQL Server jest całkowicie darmowa.

Jeśli analiza zaszyfrowanego pliku zakończyła się powodzeniem, powinieneś wybrać sposób zapisania danych:

- jako skrypty SQL w wielu osobnych plikach

- eksport danych do nowej bazy danych Microsoft SQL Server

Uwaga: podczas przywracania bazy danych SQL Server po wirusie ransomware istnieje możliwość utraty części danych, co może zagrozić integralności danych. W rezultacie klucze podstawowe i klucze obce najprawdopodobniej nie będą działać. Zostanie to ujawnione na etapie wykonywania skryptów SQL za pomocą kluczy podstawowych i / lub kluczy obcych po zaimportowaniu danych do bazy danych. Skrypty z kluczami głównymi i / lub kluczami obcymi nie zostaną wykonane lub zostaną wykonane z błędami.

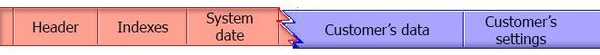

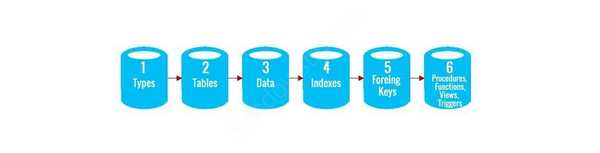

Sekwencja wykonywania skryptów SQL podczas eksportowania danych do nowej bazy danych:

Ta sekwencja skryptów jest przedstawiona w pliku Install.bat, który Recovery Toolbox dla SQL Server zapisuje w folderze ze wszystkimi innymi skryptami SQL. Wystarczy uruchomić ten plik do wykonania z niezbędnymi parametrami (nazwa serwera, nazwa bazy danych, nazwa użytkownika i hasło) w wierszu polecenia. Może być konieczne uruchomienie tego skryptu kilka razy, aby dane zostały w pełni zaimportowane do bazy danych..

Jak odzyskać bazę danych Microsoft SQL Server po ransomware

Jeśli baza danych SQL Server została zaszyfrowana wirusem ransomware, możesz spróbować odzyskać dane bez płatności. Aby to zrobić, musisz:

- Przywróć dane z kopii zapasowej

- Wyodrębnij dane z plików .MDF / .NDF za pomocą narzędzia Recovery Toolbox dla programu SQL Server jako skryptów SQL

- Zaimportuj dane ze skryptów SQL do nowej bazy danych SQL Server

Miłego dnia!