Myślę, że nie powinieneś powtarzać raz jeszcze, że najlepszy tweaker systemu operacyjnego Windows XP jest jego własny regedit. Tak czy inaczej, nikt nie przejmie go pod względem liczby funkcji. W różnych źródłach można znaleźć ogromną liczbę ustawień rejestru, które mogą wywrócić system operacyjny do góry nogami. Przedstawiam Wam wybór kluczy, w taki czy inny sposób związany z bezpieczeństwem.

Hasła

Pierwszą rzeczą na początek są hasła. Oto klucze rejestru związane z hasłami. Główną zasadą, której należy przestrzegać, jeśli chcesz, aby Twoje hasła były skuteczne, jest nie używanie słów, które można znaleźć w słowniku lub zestawów liczb. Najlepiej łączyć cyfry i litery w różnych rejestrach i nie przechowywać haseł w łatwo dostępnych miejscach.

Po powrocie do pracy ze stanu gotowości zapytaj o hasło:

[HKEY_LOCAL_MACHINE \ Software \ Policies \ Microsoft \ Windows \ System \ Power]

PromptPasswordOnResume = 1

Wymagaj haseł wyłącznie od liter i cyfr. Ten klucz sprawi, że zawsze będziesz łączyć litery i cyfry w hasłach:

[HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ Network]

AlphanumPwds = 1

Ustawianie minimalnej liczby znaków w hasłach:

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ Network]

MinPwdLen = hex: 6

Wyłącz buforowanie hasła:

[HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Ustawienia internetowe]

DisablePasswordCaching = 1

[HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ Network]

DisablePwdCaching = 1

Sieć

Oto kilka kluczy, które konfigurują określone zasady bezpieczeństwa sieci..

Odmawiaj dostępu anonimowym użytkownikom.

Anonimowy użytkownik może uzyskać dostęp do listy użytkowników i otwierać zasoby. Aby tego zabronić, możesz użyć tego klucza:

[HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ LSA]

RestrictAnonymous = 1

Nie pokazuj haseł podczas wchodzenia.

Podczas próby uzyskania dostępu do zasobu chronionego hasłem system Windows nie ukrywa wprowadzonego hasła. Ten klucz pozwala zamienić znaki hasła na gwiazdki:

[HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ Network]

HideSharePwds = 1

Ten klucz pozwala włączyć tryb, w którym inni użytkownicy nie będą widzieć twojego komputera w trybie przeglądania sieci:

[HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ LanmanServer \ Parameters]

Ukryty = 1

Automatyczne ładowanie

Oto klucze odpowiedzialne za automatyczne uruchamianie programów. Może to bardzo pomóc w identyfikacji różnych żartów, które zaczynają się od systemu..

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run] - programy, które działają po zalogowaniu. Ta sekcja jest odpowiedzialna za uruchamianie programów dla wszystkich użytkowników systemu..

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce] - programy, które działają tylko raz, gdy użytkownik loguje się do systemu. Następnie klucze programu są automatycznie usuwane z tego klucza rejestru. Ta sekcja jest odpowiedzialna za uruchamianie programów dla wszystkich użytkowników systemu..

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnceEx] - programy uruchamiane tylko raz podczas uruchamiania systemu. Ta sekcja jest używana podczas instalowania programów, na przykład do uruchamiania modułów konfiguracji. Następnie klucze programu są automatycznie usuwane z tego klucza rejestru. Ta sekcja jest odpowiedzialna za uruchamianie programów dla wszystkich użytkowników systemu..

[HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run] - programy, które działają, gdy bieżący użytkownik loguje się do systemu.

[HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce] - programy, które działają tylko raz, gdy bieżący użytkownik zaloguje się do systemu. Następnie klucze programu są automatycznie usuwane z tego klucza rejestru.

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunServices] - programy ładowane podczas uruchamiania systemu, zanim użytkownik zaloguje się do systemu Windows.

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunServicesOnce] - programy stąd są pobierane tylko raz - podczas uruchamiania systemu.

[HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ Explorer \ Run] - klucz rejestru, który tworzy aplet Zasad grupy (gpedit.msc) do automatycznego uruchamiania. Możesz przypisać program do automatycznego uruchamiania w sekcji Konfiguracja komputera -> Szablony administracyjne -> System -> Logowanie -> Uruchom określone programy podczas logowania. Domyślnie ta zasada nie jest ustawiona, jednak jeśli jest włączona, pobiera programy do automatycznego uruchamiania z określonej sekcji rejestru.

[HKEY_CURRENT_USER \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Windows] - gałąź ta jest analogiczna do pliku win.ini w Win9x.

Parametry:

„load” = „programm” - programy, które działają przed zalogowaniem się użytkownika;

„run” = „programm” - programy uruchamiane po zalogowaniu się użytkownika.

Na przykład ładowanie klucza ciągiem o wartości iexplore.exe uruchomi przeglądarkę internetową przed zalogowaniem się użytkownika.

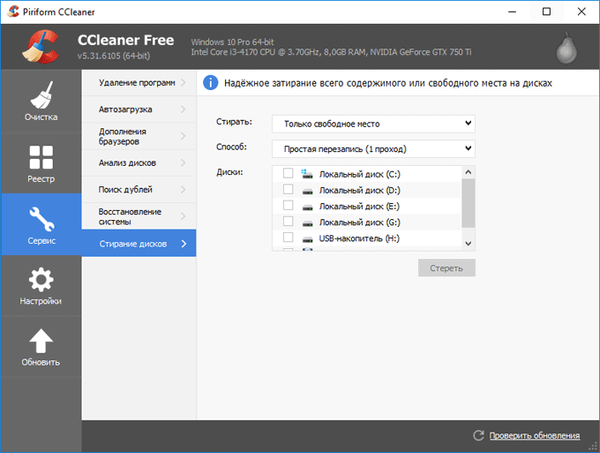

Usuwamy ślady naszej pracy przy komputerze

Zniszczenie przy zamykaniu wszystkich informacji, które mogą być przechowywane w pliku systemowym Plik strony:

[HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ Zarządzanie pamięcią]

ClearPageFileAtShutdown = 1

Automatyczne usuwanie plików tymczasowych po przeglądaniu Internetu. Kluczowa wartość 0 spowoduje, że Internet Explorer usunie wszystkie pliki tymczasowe, w szczególności obrazy ze stron internetowych i inne informacje pozostawione po pracy w Internecie, a 1 pozostawi te pliki na dysku. [HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Internet Settings \ Cache]

Trwałe = 0

Anuluj zapisywanie listy dokumentów, z którymi pracowałeś:

[HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ Explorer]

NoRecentDocsHistory = 1

Anuluj zapisywanie informacji o działaniach użytkownika. Ten klucz zabrania nagrywania aplikacji, z którymi użytkownik ostatnio pracował i do jakich dokumentów ma dostęp:

[HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ Explorer]

NoInstrumentation = 1

Plik wsadowy, aby zniszczyć ślady komputerowe

Podsumowując, podana jest lista plików wsadowych, która automatycznie czyści katalogi tymczasowe.

Otwórz Notatnik i wprowadź ten tekst:

RD / S / Q „C: \ Documents and Settings \\ Ustawienia lokalne \ Historia”

RD / S / Q „C: \ Documents and Settings \\ Ustawienia lokalne \ Temp”

RD / S / q „C: \ Documents and Settings \ Default User \ Local Settings \ History”

MD / S / Q „C: \ Documents and Settings \\ Ustawienia lokalne \ Temp”

(nie zapomnij wymienić nazwa użytkownika, pod którą się logujesz)

Teraz musisz zapisać plik z nazwą clean.bat gdziekolwiek.

Pozostaje zmusić system do automatycznego uruchamiania przy każdym wyłączeniu.

Uruchom edytor zasad (gpedit.msc), a następnie postępuj zgodnie z adresem: Konfiguracja komputera -> Konfiguracja systemu Windows -> Skrypty (początek / koniec). Wybierz scenariusz Zamknij i kliknij go dwukrotnie. Pojawi się okno dialogowe, w którym musisz dodać nasz domowy skrypt nietoperzy. Następnie, jak zwykle, kliknij Aby złożyć podanie i Okej, a sam system wyczyści główne katalogi tymczasowe przy każdym zamknięciu.

Warto zatrzymać się jeszcze raz. Jeśli masz rosyjską nazwę użytkownika, to Notatnik Aby utworzyć plik nietoperza, najprawdopodobniej nie zadziała. Faktem jest, że pliki bat muszą mieć stare kodowanie ASCII, podczas gdy Notatnik tworzy plik zakodowany w ANSI. Jak wiadomo, w tych dwóch kodowaniach tylko angielskie znaki są wzajemnie kompatybilne, więc musisz transkodować plik za pomocą oprogramowania innej firmy, na przykład programu Shtirlitz, lub utwórz plik bat za pomocą samej konsoli. Podam składnię podobnego polecenia:

Kopiuj z C: \ Clean.bat

RD / S / Q „C: \ Documents and Settings \\ Ustawienia lokalne \ Historia”

RD / S / Q „C: \ Documents and Settings \\ Ustawienia lokalne \ Temp”

RD / S / Q „C: \ Documents and Settings \ Default User \ Local Settings \ History”

MD / S / Q „C: \ Documents and Settings \\ Ustawienia lokalne \ Temp”

To wszystko. Plik skryptu jest gotowy.

Poświęć 15 minut na poprawę bezpieczeństwa, jeśli jeszcze tego nie zrobiłeś..