W tym artykule porozmawiamy o ciekawej sztuczce z rodziny systemów operacyjnych Windows, która pozwala wykonać dowolne polecenie z prawami systemowymi bezpośrednio na ekranie logowania Windows przed przejściem przez procedurę autoryzacji. Tę procedurę można oczywiście zastosować do dobrych celów (na przykład w celu szybkiego zresetowania hasła administratora), ale może ją również zastosować osoba atakująca, która po uzyskaniu dostępu do systemu może pozostawić sobie podobną konsolę dostępu, co jest dość trudne do wykrycia. Natychmiast zastrzegaj, że nie jest to klasyczna luka ani dziura, ale po prostu krzywizna architektury Windows.

Techniką hackowania jest użycie funkcji „Sticky Keys” (funkcja aktywacji lepkich klawiszy, która jest aktywowana przez naciśnięcie klawisza [Shift] pięć razy w systemie Windows). Zastępując plik wykonywalny Sticky Keys - sethc.exe dowolnym innym plikiem, możesz upewnić się, że zamiast uruchamiania programu Sticky Keys uruchomiony zostanie żądany program. Spróbujmy użyć podobnej techniki, aby uruchomić okno wiersza polecenia bezpośrednio na ekranie logowania Windows.

Procedura zastępowania pliku jest następująca (jeśli system jest zainstalowany na innej partycji niż C: popraw polecenia):

- Utwórz kopię zapasową pliku, kopiując go do katalogu głównego dysku C:

skopiuj c: \ windows \ system32 \ sethc.exe c: \

- Zastąp plik sethc.exe plikiem wiersza polecenia,

kopiuj / y c: \ windows \ system32 \ cmd.exe c: \ windows \ system32 \ sethc.exe

Innym sposobem użycia hacka jest zainstalowanie debugera dla sethc.exe, można to zrobić za pomocą polecenia:

REG ADD „HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Image File Execution Options \ sethc.exe” / v Debugger / t REG_SZ / d „C: \ windows \ system32 \ cmd.exe”

Następnie ponownie uruchamiamy system i naciskamy klawisz SHIFT pięć razy na ekranie logowania Windows, w wyniku czego rozpoczyna się okno wiersza polecenia, w którym zastąpiliśmy program sethc.exe. Urok polega na tym, że wiersz poleceń jest uruchamiany z uprawnieniami SYSTEM, dzięki czemu uzyskujemy pełny dostęp do komputera i możemy uruchomić wszystko, nawet powłokę Explorer!

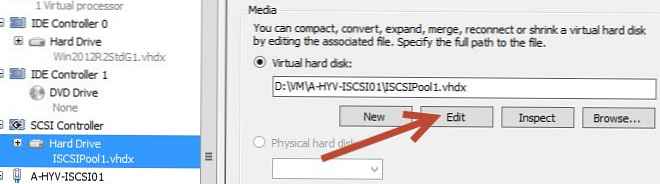

Jest to dość stara dziura w systemie bezpieczeństwa Windows, kiedy różne aplikacje systemowe uruchamiane są nie z ograniczonego konta, ale z poziomu wszechmocnego SYSTEMU. Podobna sztuczka działa zarówno w systemie Windows 7, Windows Server 2008 R2, jak i Windows 8 Consumer Preview. Co jest szczególnie interesujące, zadziała nawet podczas terminowego łączenia się z serwerem za pośrednictwem sesji RDP (ekran poniżej)!

Zakres zastosowania takiej techniki zastępowania systemowych plików wykonywalnych jest wystarczająco szeroki. Możesz zabezpieczyć system, wyłączając Sticky Keys przyklejane na komputerze (można to zrobić za pomocą panelu sterowania).